man 5

variables

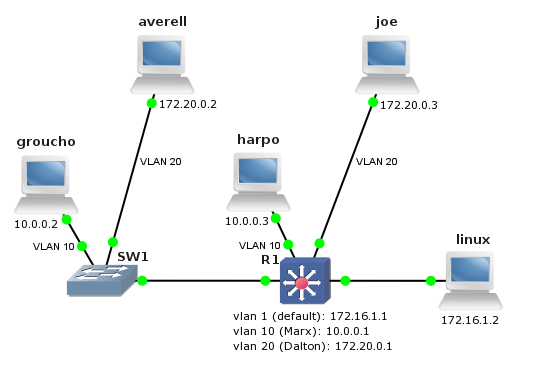

No emulador de rede GNS3 dentro da VM a correr no sistema de virtualização deve configurar a rede da seguinte figura segundo as indicações dadas abaixo:

ficheiro com o

projecto, guarde-o no directório

~ar/GNS3/projects/trab5, e depois abra-o no GNS3.net.ipv4.ip_forward=0).

ping do groucho para o harpo e

para a "interface" vlan 10 de R1.

ping do averell para o joe e

para a "interface" vlan 20 de R1.

ping do linux para a "interface"

vlan 1 de R1.

ping entre máquinas de VLAN

diferentes, pois R1 tem o encaminhamento desactivado

(no ip routing).

snmp-server community <community> {ro|rw} [<acl>]

2c do SNMP em todas as perguntas

em que não seja explicitamente indicada outra.

ping de groucho para R1 e capture o primeiro

ICMP Echo Request enviado em ambas as interfaces. As imagens

das capturas devem ilustrar claramente as diferenças.

(2×capRes)

ping de averell para groucho. Diga o que observa

e explique a razão para ser assim. (texRes) ip 172.20.0.2 255.255.255.0 172.20.0.1

ping de groucho para averell. O que

observa em relação aos pacotes ICMP? (capRes + texRes)

Use um filtro para mostrar apenas os pacotes

relevantes na captura.

ping aos endereços de R1 nas

VLAN 1 e 10. Mostre a captura de um pacote de cada um dos

pings que ilustre a diferença. (2×capRes)

ping do groucho para

o harpo, mas não do averell para o joe. (outRes)

pings da alínea anterior e

verifique que não consegue fazer nenhum deles. Porquê? (texRes)

Para compreender melhor o que se passa pode

fazer capturas Wireshark em harpo e joe.

snmp* para

comunicar com o agente SNMP no router Cisco, usando a comunidade

só de leitura sempre que possível.

Para as capturas, use o wireshark na interface

ligada ao router com um filtro de visualização de modo a que apenas

sejam mostradas as mensagens SNMP.

get ao OID

iso.org.dod.internet.mgmt.mib-2.system.sysDescr de R1.

Por que razão não conseguiu? (texRes)

getnext ao mesmo OID usado na alínea anterior.

Para que serve o getnext? (texRes)

walk a

iso.org.dod.internet.mgmt.mib-2.interfaces.

Na captura, compare o OID do primeiro pedido getnext com

o início dos OIDs de todas as respostas, prestando especial atenção à

última.

Diga para que serve o walk e explique como funciona,

indicando as mensagens SNMP a partir das quais se constrói e as

condições de terminação.

(capRes + texRes)

system.sysName

usando um get. Altere esse valor

usando um set e confirme o sucesso da operação na consola

de R1. Mostre o comando usado para fazer o set. (outRes)

walk e um bulkwalk à sub-árvore

system da MIB-2. Qual é a diferença entre estes

dois comandos e em que se traduz na prática? (2×capRes +

texRes)

snmpnetstat, obtenha informação sobre as

interfaces de R1

( -Ci )

e a sua tabela de encaminhamento

( -Cr ).

(outRes)

snmptable no OID

ip.ipAddrTable obtenha a tabela de informação sobre os

endereços IP de R1 (se a tabela tiver demasiadas colunas para caber no

terminal, use a opção

-Cw 64

para a partir). (outRes)

ip.ipAddrTable seja uma tabela.

(texRes)

snmp-server host 172.16.1.2 <community>snmp-server enable traps snmp/etc/snmp/snmptrapd.conf,

acrescentando-lhe a linha

authCommunity log <community>e lance o receptor de traps:

snmptrapd -n -f -Lo.

shutdown).

O que observa? (capRes + texRes)

snmp-server

host 172.16.2.2 <community> pela linha

snmp-server host 172.16.2.2 informs version 2c

<community>, para usar informs (versão 2c) em vez

de traps .

Capture com o wireshark a troca de pacotes quando em

R1 desactiva ou reactiva a porta f1/2.

(capRes)

snmp-server group <authgroup> v3 auth snmp-server user <authuser> <authgroup> v3 auth md5 <authpassword> snmp-server group <privgroup> v3 priv snmp-server user <privuser> <privgroup> v3 auth md5 <authpassword> priv des <privpassword>

snmpgetnext -v2c -c <community> 172.16.1.1

system.sysName

snmpgetnext -v3 -l authNoPriv -u <authuser>

-a md5 -A <authpassword> 172.16.1.1 system.sysName

snmpgetnext -v3 -l authPriv -u <privuser>

-a md5 -A <authpassword> -x des

-X <privpassword> 172.16.1.1 system.sysName